Malware

A mediados de agosto empecé a recibir correos de Yulia. Se le veía ansiosa por que echara un vistazo a su sweet ass:

No estaba muy seguro, pero después de recibir algunos correos más (el último el 10 de septiembre) me animé a abrirlo. Fue entonces cuando me di cuenta de que no era más que el comienzo de una nueva campaña de distribución de SmokeLoader. Me llevé una gran decepción, así que decidí analizar los binarios por despecho :p

Éstas son algunas de las cabeceras y el contenido del cuerpo de uno de los mensajes:

Date: Wed, 13 Aug 2014 12:55:56 -0400

From: "Yulia" <negligentjsd185@dialectologic.in>

Subject: My new photo

Hi it is Yulia fuck me ass at night. Look at my sweet ass on a photo I wait for you

Enviado por jesparza el Sáb, 2014/10/11 - 20:01.

Normalmente recibo SPAM con ejecutables y zips maliciosos. También los conocidos “documentos PDF” con doble extensión (.pdf.exe), pero hace unos días recibí un correo electrónico que tenía un PDF adjunto, sin extensión .exe oculta y no se trataba del típico anuncio de Viagra. Era bastante sospechoso. En ese momento no tenía mucho tiempo para analizarlo, así que lo dejé un poco de lado. Al día siguiente recibí otro con diferente asunto. El del primer correo era “Invoice 454889 April”, enviado por Sue Mockridge (motherlandjjw949 at gmail.com) y adjuntando “April invoice 819953.pdf” (eae0827f3801faa2a58b57850f8da9f5). El segundo tenía como asunto “Image has been sent jesparza”, enviado por Evernote Service (message at evernote.com, pero en las cabeceras se veía protectoratesl9 at gmail.com) y adjuntando “Agreemnet-81220097.pdf” (2a03ac24042fc35caa92c847638ca7c2).

Enviado por jesparza el Dom, 2014/06/15 - 14:43.

Hace un mes más o menos quería ver un partido de fútbol de la liga española (desde Holanda) y recurrí a la primera página de streaming que encontré, futbolenvivoaldia.com. Al final, esta página no era más que una redirección a la conocida página Tarjeta Roja. Bueno, la historia es que visitando la página con el teléfono móvil, aparecía el típico escaner antivirus y se intentaba descargar una aplicación con nombre “androidav_free.APK” ( 24f0a666a714e26c6c07ab407e37b112).

El origen de esta pantalla era una de las redes de anuncios de tarjetaroja.eu, Mobicow, que después de varias redirecciones y URLs de tracking acababa devolviendo la siguiente URL:

hxxp://cleanupnowonline10.biz/?u=Y0vbAf0fW9lIhVAxPi2nZQo

Esta URL a su vez cargaba código Javascript desde:

hxxp://cleanupnowonline10.biz/js/wapc.js

El código estaba ofuscado, siendo éste el contenido final del archivo:

Enviado por jesparza el Lun, 2013/10/28 - 03:31.

Ya echaba de menos esos correos de SPAM con regalo que me llegaban hace un tiempillo y que, de repente, ya no llegaban. Me estaba empezando a preocupar... ;)

Al visitar el enlace ( hxxp://goozix.com/its.html) nos encontramos con una redirección a una página para comprar viagra y demás “medicinas”, pero que, además, contiene código Javascript malicioso. Tras desofuscar el código vemos que se crea una cookie ( “visited_uq=55”) y también un iframe que carga la URL hxxp://gylaqim.com/exit.php. Este dominio, creado el 21 de septiembre, resuelve a diferentes direcciones IPs, con un histórico de más de 400 IPs distintas. Así mismo, los seis servidores DNS autorizados registrados, ns*.gylaqim.com, también resuelven a diferentes direcciones IP cada vez que se intentan resolver.

Dependiendo del servidor que responda al visitar la URL hxxp://gylaqim.com/exit.php nos puede redirigir a otra página como la inicial, con código Javascript malicioso y redirección a una página de viagra, o al exploit kit.

Las URLs inciales vistas hasta el momento son las siguientes:

hxxp://178.170.104.124/destruction.html

hxxp://178.170.104.124/seed.html

hxxp://actes-lyon.org/true.html

hxxp://aybabtu.ru/express.html

hxxp://brave.net.nz/ocean.html

hxxp://goozix.com/its.html

hxxp://moniwild.sakura.ne.jp/average.html

hxxp://rodinr.511.com1.ru/angle.html

hxxp://southeasterntrains-fail.com/somewhere.html

Enviado por jesparza el Mar, 2013/10/08 - 02:12.

Cuando estuve trasteando con este malware hace unos meses me pareció bastante interesante por lo perrete que es a la hora de “debuguear” y analizar. Buscando un poco sobre el tema se pueden encontrar referencias con otro nombre, Gamarue, en este caso por parte de TrendMicro. Parece que está de moda renombrar el malware, y al final te encuentras con familias que tienen hasta tres nombres, como es el caso de Feodo / Cridex / Bugat. En fin, el caso es que entre la información que encontré están estos dos enlaces, con detalles técnicos muy útiles a la hora de meterse en faena:

Enviado por jesparza el Dom, 2013/09/01 - 20:24.

Sólo unas horas después del atentado del maratón de Boston ya se veían las primeras campañas de spam usando este tema con el objetivo de infectar a los usuarios. Parece que los cibercriminales no respetan nada, aunque era de esperar, ¿verdad? :p

El pasado miércoles llegaron a mi bandeja de entrada cuatro emails sobre el incidente de Boston. Eran bastante sospechosos, ya que únicamente se incluía una URL en el cuerpo del mensaje, y, además, esta URL ni siquiera tenía dominio, sino que se veía directamente una IP. Me parece que alguien tenía prisa por aprovechar este boom mediático antes de que se dejara de hablar de ello...

Los asuntos de los correos eran los siguientes:

BREAKING - Boston Marathon Explosion

Explosion at the Boston Marathon

Aftermath to explosion at Boston Marathon

Explosions at the Boston Marathon

Y éstas las URL que se encontraban en el cuerpo de los mensajes:

hxxp://94.28.49 .130/boston.html

hxxp://78.90.133 .133/boston.html

hxxp://118.141.37 .122/news.html

hxxp://110.92.80 .47/news.html

Enviado por jesparza el Lun, 2013/04/22 - 01:35.

Enviado por jesparza el Lun, 2013/04/01 - 22:11.

Aparte de ser algo nuevo o no (creo que quien más quien menos alguna vez ha creído ser el primero en algo cuando no lo era), este informe incorpora unas estadísticas sobre usuarios/bancos afectados y, quizá lo más importante, las cantidades robadas en cada país por los ciberdelincuentes: más de 16 millones de euros en Italia, casi 13 millones de euros en Alemania, casi 6 millones de euros en España y más de un millón de euros en Holanda. En total más de 36 millones de euros, como dice el título del informe. Teniendo en cuenta los duros momentos que estamos viviendo en Europa es para pararse a pensar en ello, verdad?

Este informe y, sobre todo, estas cantidades robadas han aparecido publicadas en gran cantidad de medios online, propagándose más rápido que cualquiera de los conocidos troyanos bancarios. Es por eso que me gustaría hacer algunos comentarios sobre el propio informe y estas sorprendentes estadísticas:

Enviado por jesparza el Sáb, 2012/12/08 - 18:46.

La botnet Sopelka empezó a gestarse en mayo de este año y su actividad cesó a finales del mes pasado. Tiene el nombre Sopelka debido al path usado en la distribución de binarios y archivos de configuración, y era una curiosa mezcla de variantes de los conocidos troyanos bancarios Tatanga, Feodo y Citadel. El objetivo de esta botnet era la recolección de credenciales bancarias de entidades europeas, afectando en gran medida a España y Alemania, pero también a Holanda, Italia y Malta. Además, se hacía uso de diferentes componentes móviles para teléfonos Android, BlackBerry, y también Symbian, el primer sistema operativo detectado con este tipo de componente malicioso, hace ya más de dos años.

Durante el tiempo de actividad de la botnet se realizaron por lo menos cinco campañas, aunque seguramente se hubieran realizado más. De estas cinco campañas tres de ellas instalaban variantes de Citadel (versiones 1.3.4.0 y 1.3.4.5), otra, Feodo, y en la restante fue Tatanga el troyano elegido. Todas las campañas de Citadel llevaban la palabra "sopelka" (un tipo de flauta, en ruso) en su path de descarga, tanto de binarios como de archivos de configuración, pero no así en el caso de Tatanga y Feodo.

Enviado por jesparza el Mié, 2012/10/17 - 18:00.

Enviado por jesparza el Mié, 2012/08/29 - 18:00.

Para gustos los colores. Cada uno tiene gustos diferentes y más si hablamos de artistas y actrices. A algunos les gusta Carlos Latre o Dani Martinez, a otros Lady Gaga o Camela y otros se decantan por Laura Lion o Nacho Vidal. No pasa nada con esto, a no ser que el hecho de visualizar algunos vídeos de estos profesionales pueda llevar a que tu equipo se infecte y no puedas volver a usarlo a no ser que pagues por ello. Esto es lo que le pasó a un conocido debido a su amor por la mencionada Laura Lion.

Enviado por jesparza el Lun, 2012/02/06 - 20:13.

After the exploit static analysis some things like the function of the shellcode were unclear, so a dynamic analysis could throw some light on it. When we open the exploit without the Javascript code used for heap spraying we obtain an access violation error in rt3d.dll. If we put a breakpoint in the same point when we launch the original exploit we can see this ( better explanation of the vulnerability):

Instead of showing an access violation the CALL function is pointing to a valid address in icucnv36.dll, 0x4A8453C3. This address is not random and it's used in the Javascript code to perform part of the heap spraying:

Enviado por jesparza el Lun, 2012/01/23 - 17:30.

CVE-2011-2462 was published more than one month ago. It's a memory corruption vulnerability related to U3D objects in Adobe Reader and it affected all the latest versions from Adobe (<=9.4.6 and <= 10.1.1). It was discovered while it was being actively exploited in the wild, as some analysis say. Adobe released a patch for it 10 days after its publication. I'm going to analyse a PDF file exploiting this vulnerability with peepdf to show some of the new commands and functions in action.

As usual, a first look at the information of the file:

I've highlighted the interesting information of the info command: one error while parsing the document, one object (15) containing Javascript code, one object (4) containing two ways of executing elements (/AcroForm, /OpenAction) and one U3D object (10), suspicious for its known vulnerabilities, apart of the latest one.

So we have several objects to explore, let's start from the /AcroForm element (object 4):

Enviado por jesparza el Lun, 2012/01/16 - 18:22.

I've received a Christmas gift some hours ago. In fact there were two gifts but only one has survived the trip. They are from Russia...with love. Of course I'm talking about two e-mails I've received with two suspicious links. Even the e-mail bodies were suspicious, I think they have packed very quickly my gifts or they are not very attentive to me...:( The From field included "bankofamerica" and the Subject "Accountfrozen" so I suppose this means that my Bank of America account is frozen, right?

After some redirections we can find the typical obfuscated Javascript code made in BlackHole:

After decoding the Javascript code we obtain the next step, also related to BlackHole. This time I can only see a unique Flash exploit trying to download and execute a binary from the same domain where the exploit kit is located (shellcode is XORed with 0x28).

Enviado por jesparza el Jue, 2011/12/29 - 03:31.

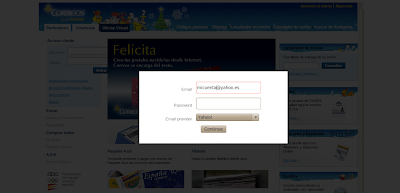

En estos días tan señalados, y como viene siendo habitual, proliferan las campañas realizadas a través de correo electrónico, con temática navideña, con la intención de vender Viagra, distribuir malware o intentar robar contraseñas de correo. Estos días he recibido varios correos de mis contactos para que visitara una postal navideña de un usuario anónimo, en nombre de Correos.

Está claro que no tiene buena pinta, y si seguimos el enlace nos encontramos con una pantalla de login, donde debemos meter nuestra contraseña de correo para, supuestamente, ver nuestra postal. Este login aparece en primer plano, mientras que de fondo se carga la página legítima de Correos para parecer más real y verídico.

Nuestra cuenta de correo se pasa como parámetro al pulsar el enlace y está codificada en Base64:

Enviado por jesparza el Lun, 2011/12/26 - 18:00.

|