PDF Attack: A Journey from the Exploit Kit to the Shellcode |

BlackHat USA 2013 ya está aquí y mañana estaré explicando cómo analizar exploit kits y documentos PDF en mi workshop “PDF Attack: From the Exploit Kit to the Shellcode” de 14:15 a 16:30 en la sala Florentine. Será una sesión práctica, así que traed vuestros portátiles y esperad algunos ejercicios para jugar ;) Sólo necesitáis una distribución Linux con pylibemu y PyV8 instalado para apuntarte a la fiesta. También se pueden seguir los ejercicios e instalar todo en Windows si se prefiere...

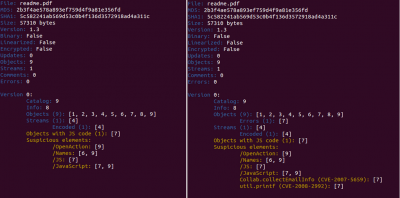

Ahora Spidermonkey ya no es necesario porque hace unos días decidí cambiar el motor Javascript a PyV8, ya que realmente funciona mucho mejor. Podéis echar un vistazo a la diferencia del análisis automático del código Javascript usando Spidermonkey (izquierda) y PyV8 (derecha).

Si queréis instalar todo en vuestros propios sistemas sin usar otras distribuciones entonces podéis seguir las instrucciones de Xanda para el caso de pylibemu, instalar algunas dependencias (libboost-python-dev, libboost-thread-dev y libboost-system-dev), y dejar el trabajo sucio para pip ("sudo pip install -v pyv8") en el caso de PyV8. Pip descargará también V8 y configurará las variables de entorno necesarias, muy fácil! En caso de que no funcione por algún motivo podéis echar un vistazo a este post.

Mientras el workshop esté en curso, pondré online algunos ejercicios con código Javascript ofuscado y archivos PDFs para jugar.

Por último, estos días he podido hacer entre 10 y 15 camisetas de peepdf, que podéis pedirme durante el descanso de la sesión (15:15-15:30) o justo al final de la misma, pero daros prisa porque hay muy pocas!! Nos vemos mañana!! ;)