Security

Enviado por jesparza el Dom, 2013/04/07 - 14:33.

Hasta ahora no había tenido tiempo de escribir sobre mi primera Troopers, es lo que tiene cambiarse de país...El caso es que ya llevaba un tiempo queriendo asistir a esta conferencia, tenía muy buena pinta y además los comentarios sobre ella me animaban más. El año pasado tuve el placer de compartir mesa con Enno Rey, organizador de Troopers y CEO de ERNW, durante la celebración de BlackHat Europe, y ya vi que se trataba de un buen equipo con un trato muy cercano. Otros años no había podido acudir por una cosa o por otra, pero este año, viviendo a 4 horas en coche de Heidelberg, no había excusa posible. Después de llegar a Heidelberg de madrugada debido al temporal de nieve (accidentes, carreteras cortadas y en mal estado, etc) pude descansar lo justo para estar la mañana siguiente preparado para las diferentes charlas del primer día. Eso sí, no llegué a tiempo de oír el keynote de Rodrigo Branco, pero me comentaron que estuvo bastante bien. La primera charla que vi fue la de Daniel Mende y Pascal Turbing sobre la seguridad de un modelo de cámara de fotos CANON, equipada con un adaptador wireless y demás funcionalidades. El resultado, entre otras cosas, es que se podían visualizar las imágenes realizadas, manejar el dispositivo de forma remota e interceptar las fotos al enviarlas a un servicio en la nube.

Enviado por jesparza el Dom, 2013/04/07 - 14:03.

Hace poco más de una semana se celebraron las dos míticas conferencias de seguridad en Las Vegas, Black Hat y DEF CON. Además, también a la vez tenía lugar la BSidesLV y algunos otros eventos para los que se necesitaba invitación, como el de IOActive. Tuve la suerte de estar por allá y vivir todo eso en primera persona, ya era hora ;) No voy a hacer un post detallado de todo esto, sino más bien un resumen rápido de todo lo que se vio por allá y las sensaciones del post-Vegas.

La Black Hat comenzó el 21 de julio con una lista bastante larga de trainings que duraron hasta el 24. Posteriormente comenzaron las charlas, workshops y arsenal, donde más gente había, que transcurrieron durante el miércoles 25 y jueves 26. Según me comentaron este año hubo más gente que el anterior, unas 7500 personas.

Enviado por jesparza el Mié, 2012/08/08 - 18:00.

Como adelantamos en el anterior post, una de las utilidades de NFC es el uso de NFC Forum tags para guardar e intercambiar información, normalmente de tipo comercial. Estos tags deben ser fieles a una especificación determinada: el formato NDEF (NFC Data Exchange Format). Gracias a este formato es posible intercambiar mensajes NDEF entre las diferentes partes, pudiendo tener cada mensaje diferentes registros donde almacenar información. El tipo de información que se puede introducir en estos registros es variado, y puede ir desde texto simple a diferentes formatos de audio o vídeo (media), pasando por una URI para realizar acciones automáticas en el dispositivo lector, normalmente un teléfono móvil. Podéis echar un vistazo a la especificación de NDEF para profundizar más en el tema.

En este post nos vamos a centrar en las posibilidades que ofrecen los registros de tipo URI y qué acciones se pueden realizar al leerse en un teléfono móvil con tecnología NFC. Los tipos de URI que se aceptan según la especificación son los siguientes:

Enviado por jesparza el Sáb, 2012/06/30 - 20:42.

NFC es la tecnología del futuro, o mejor dicho, del presente. Ya son muchos los lugares del mundo donde se está apostando por su uso, ya sea para micropagos, transporte, sistemas de acceso y casi todo lo que se nos pueda ocurrir (en países como Japón o Corea hace años que se usa de forma habitual). Incluso se puede realizar la lectura de tags desde un teléfono móvil con esta tecnología para realizar acciones como silenciar el teléfono, sincronizar datos, etc.

Enviado por jesparza el Lun, 2012/06/04 - 00:21.

Para gustos los colores. Cada uno tiene gustos diferentes y más si hablamos de artistas y actrices. A algunos les gusta Carlos Latre o Dani Martinez, a otros Lady Gaga o Camela y otros se decantan por Laura Lion o Nacho Vidal. No pasa nada con esto, a no ser que el hecho de visualizar algunos vídeos de estos profesionales pueda llevar a que tu equipo se infecte y no puedas volver a usarlo a no ser que pagues por ello. Esto es lo que le pasó a un conocido debido a su amor por la mencionada Laura Lion.

Enviado por jesparza el Lun, 2012/02/06 - 20:13.

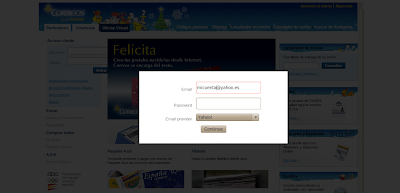

En estos días tan señalados, y como viene siendo habitual, proliferan las campañas realizadas a través de correo electrónico, con temática navideña, con la intención de vender Viagra, distribuir malware o intentar robar contraseñas de correo. Estos días he recibido varios correos de mis contactos para que visitara una postal navideña de un usuario anónimo, en nombre de Correos.

Está claro que no tiene buena pinta, y si seguimos el enlace nos encontramos con una pantalla de login, donde debemos meter nuestra contraseña de correo para, supuestamente, ver nuestra postal. Este login aparece en primer plano, mientras que de fondo se carga la página legítima de Correos para parecer más real y verídico.

Nuestra cuenta de correo se pasa como parámetro al pulsar el enlace y está codificada en Base64:

Enviado por jesparza el Lun, 2011/12/26 - 18:00.

Como comenté en el anterior post, justo después de la Source Seattle de la semana pasada comenzaba la ToorCon también en Seattle, así que algunos ponentes aprovecharon para presentar las mismas u otras ponencias en ambas conferencias. El viernes 17 fue la apertura, con una pequeña fiesta, pero no sería hasta el día siguiente cuando comenzarían las ponencias. Se trataba nada más y nada menos que de treinta charlas, de quince minutos cada una, con un pequeño descanso para comer. En total un día entero de ponencias, de 8:30 a 17:00, que se dice pronto.

Enviado por jesparza el Jue, 2011/06/30 - 10:10.

La semana pasada se celebró la conferencia Source en Seattle (Estados Unidos). Se trataba de la primera edición en esta ciudad, por lo que no tuvo una asistencia como puede tener la edición de Boston, pero el ambiente fue magnífico. Desde el martes 14 ya se comenzó con un evento para los ponentes y organizadores con el objetivo de conocerse y disfrutar de unas cervezas y buena comida asiática. Yo fui el representante del equipo de S21sec e-crime con una charla sobre troyanos bancarios.

Enviado por jesparza el Lun, 2011/06/27 - 22:58.

|