Spam

A mediados de agosto empecé a recibir correos de Yulia. Se le veía ansiosa por que echara un vistazo a su sweet ass:

No estaba muy seguro, pero después de recibir algunos correos más (el último el 10 de septiembre) me animé a abrirlo. Fue entonces cuando me di cuenta de que no era más que el comienzo de una nueva campaña de distribución de SmokeLoader. Me llevé una gran decepción, así que decidí analizar los binarios por despecho :p

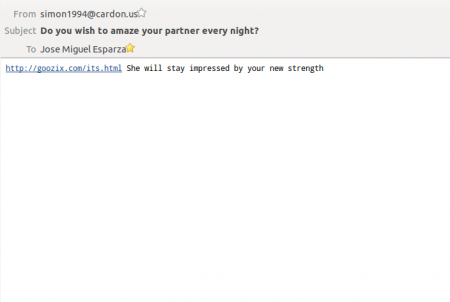

Éstas son algunas de las cabeceras y el contenido del cuerpo de uno de los mensajes:

Date: Wed, 13 Aug 2014 12:55:56 -0400

From: "Yulia" <negligentjsd185@dialectologic.in>

Subject: My new photo

Hi it is Yulia fuck me ass at night. Look at my sweet ass on a photo I wait for you

Enviado por jesparza el Sáb, 2014/10/11 - 20:01.

Normalmente recibo SPAM con ejecutables y zips maliciosos. También los conocidos “documentos PDF” con doble extensión (.pdf.exe), pero hace unos días recibí un correo electrónico que tenía un PDF adjunto, sin extensión .exe oculta y no se trataba del típico anuncio de Viagra. Era bastante sospechoso. En ese momento no tenía mucho tiempo para analizarlo, así que lo dejé un poco de lado. Al día siguiente recibí otro con diferente asunto. El del primer correo era “Invoice 454889 April”, enviado por Sue Mockridge (motherlandjjw949 at gmail.com) y adjuntando “April invoice 819953.pdf” (eae0827f3801faa2a58b57850f8da9f5). El segundo tenía como asunto “Image has been sent jesparza”, enviado por Evernote Service (message at evernote.com, pero en las cabeceras se veía protectoratesl9 at gmail.com) y adjuntando “Agreemnet-81220097.pdf” (2a03ac24042fc35caa92c847638ca7c2).

Enviado por jesparza el Dom, 2014/06/15 - 14:43.

Hace un mes más o menos quería ver un partido de fútbol de la liga española (desde Holanda) y recurrí a la primera página de streaming que encontré, futbolenvivoaldia.com. Al final, esta página no era más que una redirección a la conocida página Tarjeta Roja. Bueno, la historia es que visitando la página con el teléfono móvil, aparecía el típico escaner antivirus y se intentaba descargar una aplicación con nombre “androidav_free.APK” ( 24f0a666a714e26c6c07ab407e37b112).

El origen de esta pantalla era una de las redes de anuncios de tarjetaroja.eu, Mobicow, que después de varias redirecciones y URLs de tracking acababa devolviendo la siguiente URL:

hxxp://cleanupnowonline10.biz/?u=Y0vbAf0fW9lIhVAxPi2nZQo

Esta URL a su vez cargaba código Javascript desde:

hxxp://cleanupnowonline10.biz/js/wapc.js

El código estaba ofuscado, siendo éste el contenido final del archivo:

Enviado por jesparza el Lun, 2013/10/28 - 03:31.

Ya echaba de menos esos correos de SPAM con regalo que me llegaban hace un tiempillo y que, de repente, ya no llegaban. Me estaba empezando a preocupar... ;)

Al visitar el enlace ( hxxp://goozix.com/its.html) nos encontramos con una redirección a una página para comprar viagra y demás “medicinas”, pero que, además, contiene código Javascript malicioso. Tras desofuscar el código vemos que se crea una cookie ( “visited_uq=55”) y también un iframe que carga la URL hxxp://gylaqim.com/exit.php. Este dominio, creado el 21 de septiembre, resuelve a diferentes direcciones IPs, con un histórico de más de 400 IPs distintas. Así mismo, los seis servidores DNS autorizados registrados, ns*.gylaqim.com, también resuelven a diferentes direcciones IP cada vez que se intentan resolver.

Dependiendo del servidor que responda al visitar la URL hxxp://gylaqim.com/exit.php nos puede redirigir a otra página como la inicial, con código Javascript malicioso y redirección a una página de viagra, o al exploit kit.

Las URLs inciales vistas hasta el momento son las siguientes:

hxxp://178.170.104.124/destruction.html

hxxp://178.170.104.124/seed.html

hxxp://actes-lyon.org/true.html

hxxp://aybabtu.ru/express.html

hxxp://brave.net.nz/ocean.html

hxxp://goozix.com/its.html

hxxp://moniwild.sakura.ne.jp/average.html

hxxp://rodinr.511.com1.ru/angle.html

hxxp://southeasterntrains-fail.com/somewhere.html

Enviado por jesparza el Mar, 2013/10/08 - 02:12.

Sólo unas horas después del atentado del maratón de Boston ya se veían las primeras campañas de spam usando este tema con el objetivo de infectar a los usuarios. Parece que los cibercriminales no respetan nada, aunque era de esperar, ¿verdad? :p

El pasado miércoles llegaron a mi bandeja de entrada cuatro emails sobre el incidente de Boston. Eran bastante sospechosos, ya que únicamente se incluía una URL en el cuerpo del mensaje, y, además, esta URL ni siquiera tenía dominio, sino que se veía directamente una IP. Me parece que alguien tenía prisa por aprovechar este boom mediático antes de que se dejara de hablar de ello...

Los asuntos de los correos eran los siguientes:

BREAKING - Boston Marathon Explosion

Explosion at the Boston Marathon

Aftermath to explosion at Boston Marathon

Explosions at the Boston Marathon

Y éstas las URL que se encontraban en el cuerpo de los mensajes:

hxxp://94.28.49 .130/boston.html

hxxp://78.90.133 .133/boston.html

hxxp://118.141.37 .122/news.html

hxxp://110.92.80 .47/news.html

Enviado por jesparza el Lun, 2013/04/22 - 01:35.

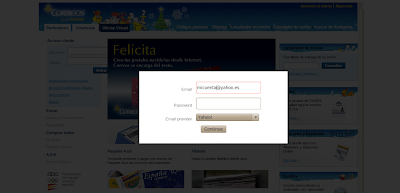

En estos días tan señalados, y como viene siendo habitual, proliferan las campañas realizadas a través de correo electrónico, con temática navideña, con la intención de vender Viagra, distribuir malware o intentar robar contraseñas de correo. Estos días he recibido varios correos de mis contactos para que visitara una postal navideña de un usuario anónimo, en nombre de Correos.

Está claro que no tiene buena pinta, y si seguimos el enlace nos encontramos con una pantalla de login, donde debemos meter nuestra contraseña de correo para, supuestamente, ver nuestra postal. Este login aparece en primer plano, mientras que de fondo se carga la página legítima de Correos para parecer más real y verídico.

Nuestra cuenta de correo se pasa como parámetro al pulsar el enlace y está codificada en Base64:

Enviado por jesparza el Lun, 2011/12/26 - 18:00.

This time I've received a nicer e-mail, a woman sending me her CV!! with a picture of her included too!! :) In fact, she has included in the image some words too, a bit strange...

Again the same actors: Oficla and ZeuS. This time not Feodo downloading. Inside the zip file we can find the Oficla sample, with a medium detection rate. It connects with the domain showtimeru.ru (now it's down) to ask for URLs to download more malware:

http://showtimeru.ru/show/bb.php?v=200&id=428308300&b=0711_e&tm=6832

[info]runurl:http://1xx.1xx.1xx.46/test/esmilk.exe|taskid:8|delay:15|upd:0|backurls:[/info]

The server response contained the same URL (active yet) as the DHL campaign, downloading the same version of ZeuS, different MD5.

Beware with women!! they are not trustful!! ;)

Enviado por jesparza el Mar, 2010/11/09 - 01:49.

This past month a new DHL campaign has been spreading malware in a zip file. The executable in the zip was identified (with a high detection rate) as Oficla by the Antivirus engines. This malicious code, with filename DHL_Etiqueta.exe, acts as a downloader asking a server the URLs it must use to download the other malicious files. It always uses in the requests the User-Agent Opera\9.64. These are the requests and responses in this case: http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&b=2510_dhl&tm=1397

[info]runurl:http://1xx.1xx.1xx.xx/test/morph.exe|taskid:16|delay:15|upd:0|backurls:[/info]

http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&tid=16&b=2510_dhl&r=1&tm=1397

[info]kill:0|runurl:http://1xx.1xx.1xx.xx/test/esmilk.exe|taskid:17|delay:15|upd:0|backurls:[/info]

Both of the downloaded files, morph.exe and esmilk.exe, are banking trojans. The former is a sample of Feodo, with a low detection rate (7/41), which downloads the configuration file from a server after sending to it a POST request:

Enviado por jesparza el Mié, 2010/11/03 - 00:55.

|