Styx Exploit Kit instalando Simda |

Ya echaba de menos esos correos de SPAM con regalo que me llegaban hace un tiempillo y que, de repente, ya no llegaban. Me estaba empezando a preocupar... ;)

Dependiendo del servidor que responda al visitar la URL hxxp://gylaqim.com/exit.php nos puede redirigir a otra página como la inicial, con código Javascript malicioso y redirección a una página de viagra, o al exploit kit.

Las URLs inciales vistas hasta el momento son las siguientes:

hxxp://178.170.104.124/destruction.html

hxxp://178.170.104.124/seed.html

hxxp://actes-lyon.org/true.html

hxxp://aybabtu.ru/express.html

hxxp://brave.net.nz/ocean.html

hxxp://goozix.com/its.html

hxxp://moniwild.sakura.ne.jp/average.html

hxxp://rodinr.511.com1.ru/angle.html

hxxp://southeasterntrains-fail.com/somewhere.html

hxxp://toys-store.net/dawn.html

hxxp://toys-store.net/low.html

hxxp://webhydro.com/copy.html

Las URLs que redirigen al exploit kit tienen el siguiente formato:

hxxp://www3.ad63gyomll2jo237-1.usa.cc/?war0he=mbblKWampZqWdPsrJqgkqbe22%2BWaGVmp5qpaJyYlIg%3D

hxxp://www3.ad63gyomll2jo237-1.usa.cc/?xsp2a4=njZlp5pmpZqWdPsrJqgkqbe22%2BWaGVmqKynapVnlIg%3D

hxxp://www3.ev2okgoe5o6.usa.cc/?9fq8=XdvanKKraGfjdvYcpxqX9rlpKLcY5%2BgmqjHbaZoa4o%3D

hxxp://www3.ev2okgoe5o6.usa.cc/?c37spa463=h6ig12WbWhni%2BKlrJibldmp23PJZGeoo5qWbmqXqFY%3D

hxxp://www3.x-8hlldq1w50.usa.cc/?nxemgrrrxh=ku3O0aSnqSsjuSgdZWgktjlnbSbYZ6tmKbJqqmkqow%3D

hxxp://www3.y-83m4wjpzlx6.usa.cc/?2ef0=VtrPlLZicWWhWuPdraegnqqm0aOWql1tZqaWrGirJA%3D

Una vez que se visitan estas últimas URLs se obtiene un nivel más de redirección, hacia un i.html:

hxxp://www1.l5yhg95szx7k42.usa.cc/i.html

hxxp://www1.o-6vuo7jzwff5fv.usa.cc/i.html

hxxp://www1.qejt8wkvxre5a98.usa.cc/i.html

hxxp://www1.xjfvtg6bagx8.usa.cc/i.html

hxxp://www1.yi4f59df9s509dmg7.usa.cc/i.html

Tras desofuscar el código tendríamos lo siguiente:

A simple vista se pueden ver tres páginas diferentes dependiendo de la versión de Java instalada:

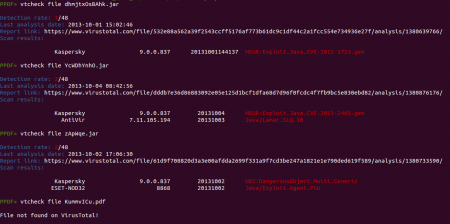

- La página “jorg.html” descarga el archivo “dhmjtxOsBAhk.jar” (cba750fafa12d9f53dedac9101d54180), un exploit de la vulnerabilidad “Java Applet Field Bytecode Verifier” (CVE-2012-1723).

- Tras visitar “jvvn.html” se descarga “YcWDhYnhO.jar” (f2a978cce12906af5bb9d91112143a1a) para intentar explotar el fallo del subcomponente 2D del JRE (CVE-2013-2463).

- Por último, la página “jply.html”, se descarga el archivo “CxolvGRXM.jnlp” para evitar el aviso de seguridad y el applet “zApWqe.jar” (5783988184709219c949fba03dead46e) con la intención de explotar la vulnerabilidad “Java Applet ProviderSkeleton” (CVE-2013-2460).

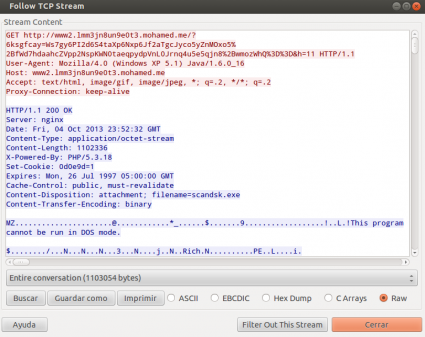

Si se visita “pdfx.html” nos encontramos, al igual que con “i.html”, un iframe (“mbahsldw.html”) más código Javascript para desofuscar el contenido del iframe. La segunda etapa del Javascript sería la siguiente:

hxxp://www2.lmm3jn8un9e0t3.mohamed.me/?6ksgfcay=Ws7gy6PI2dMOxo5%2BfWd7hdaahcZtaeqpydpVnL0Jrnq4u5e5qjn8%2BwmozWhQ%3D%3D&h=11

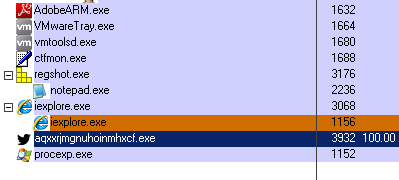

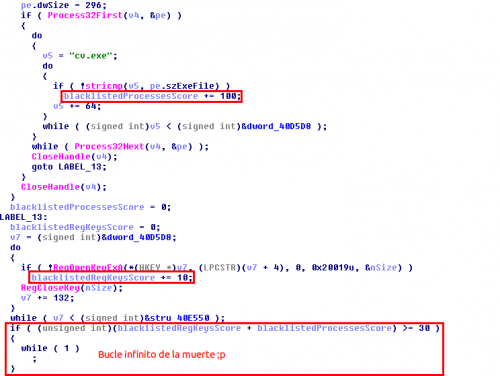

Al ejecutarse parece que algo no funcionaba correctamente, ya que el proceso creado estaba consumiendo el 100% de la CPU:

cv.exe

irise.exe

IrisSvc.exe

wireshark.exe

dumpcap.exe

ZxSniffer.exe

Aircrack-ngGui.exe

observer.exe

tcpdump.exe

WinDump.exe

wspass.exe

Regshot.exe

ollydbg.exe

PEBrowseDbg.exe

windbg.exe

DrvLoader.exe

SymRecv.exe

Syser.exe

apis32.exe

VBoxService.exe

VBoxTray.exe

SbieSvc.exe

SbieCtrl.exe

SandboxieRpcSs.exe

SandboxieDcomLaunch.exe

SUPERAntiSpyware.exe

ERUNT.exe

ERDNT.exe

EtherD.exe

Sniffer.exe

CamtasiaStudio.exe

CamRecorder.exe

Y las claves del registro:

Software\\CommView

SYSTEM\\CurrentControlSet\\Services\\IRIS5

Software\\eEye Digital Security

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\Wireshark

Software\\Microsoft\\Windows\\CurrentVersion\\App Paths\\wireshark.exe

Software\\ZxSniffer

Software\\Cygwin

Software\\Cygwin

Software\\B Labs\\Bopup ObserverAppEvents\\Schemes\\Apps\\Bopup Observer

Software\\B Labs\\Bopup Observer

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\Win Sniffer_is1

Software\\Win Sniffer

Software\\Classes\\PEBrowseDotNETProfiler.DotNETProfiler

Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\MenuOrder\\Start Menu2\\Programs\\Debugging Tools for Windows (x86)

SYSTEM\\CurrentControlSet\\Services\\SDbgMsg

Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\MenuOrder\\Start Menu2\\Programs\\APIS32

Software\\Syser Soft

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\APIS32

Software\\APIS32

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\Oracle VM VirtualBox Guest Additions

SYSTEM\\CurrentControlSet\\Services\\VBoxGuest

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\Sandboxie

SYSTEM\\CurrentControlSet\\Services\\SbieDrv

Software\\Classes\\Folder\\shell\\sandbox

Software\\Classes\\*\\shell\\sandbox

Software\\SUPERAntiSpyware.com

Software\\Classes\\SUPERAntiSpywareContextMenuExt.SASCon.1

Software\\SUPERAntiSpyware.com

Software\\Microsoft\\Windows\\CurrentVersion\\Uninstall\\ERUNT_is1

Este binario, entre otras cosas, manda cierta información del sistema como el lenguaje, versión del sistema operativo, ProductID, etc. a sus paneles de control.

wv=%s&uid=%d&lng=%s&mid=%s&res=%s&v=%08X

Dependiendo del tipo de petición se incluirá esta información o no, dentro de los siguientes parámetros:

controller=hash&mid=

controller=sign&data=%s&mid=%s

A su vez, estos parámetros se codifican y se envían como contenido de un parámetro de dos caracteres:

"?%c%c=%s"

Ambas son peticiones HTTP GET, usan un hostname con el formato "update%s.%s.com" y usan el siguiente User-Agent:

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:2.0b8pre) Gecko/20101114 Firefox/4.0b8pre

Las IPs "hardcodeadas" a las que se enviaría esta información depende también del tipo de petición:

212.117.176.187 (hash)

79.133.196.94 (sign)

69.57.173.222 (sign)

Mozilla/4.0 (compatible; MSIE 8.0; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.590; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Otros parámetros que se han visto en el código son los siguientes:

/?abbr=RTK&setupType=update&uid=%d&ttl=%s&controller=microinstaller&pid=3

http://malwaremustdie.blogspot.nl/2013/02/hulk-and-malware-crusaders-vs-fakeav.html

https://pastebin.com/zZ9nKEVP

http://www.virusradar.com/Win32_Simda.B/description

Lista de dominios / IPs / Whois info