Destapando el "nuevo" Eurograbber: ¿36 millones de euros realmente? |

Eurograbber ha llegado para quedarse. Hace unos días Versafe y Check Point Software Technologies publicaron un informe sobre una “nueva” amenaza titulado “A Case Study of Eurograbber: How 36 Million Euros was Stolen via Malware”. Como se puede ver, el título es bastante sensacionalista. Si estuviera bien fundamentado no tendría nada que decir, pero resulta que no se trata de algo tan nuevo, ya que se habla sobre algo que escribí a finales de septiembre cuando todavía trabajaba en S21sec. Entonces lo llamé Botnet Sopelka.

Aparte de ser algo nuevo o no (creo que quien más quien menos alguna vez ha creído ser el primero en algo cuando no lo era), este informe incorpora unas estadísticas sobre usuarios/bancos afectados y, quizá lo más importante, las cantidades robadas en cada país por los ciberdelincuentes: más de 16 millones de euros en Italia, casi 13 millones de euros en Alemania, casi 6 millones de euros en España y más de un millón de euros en Holanda. En total más de 36 millones de euros, como dice el título del informe. Teniendo en cuenta los duros momentos que estamos viviendo en Europa es para pararse a pensar en ello, verdad?

Este informe y, sobre todo, estas cantidades robadas han aparecido publicadas en gran cantidad de medios online, propagándose más rápido que cualquiera de los conocidos troyanos bancarios. Es por eso que me gustaría hacer algunos comentarios sobre el propio informe y estas sorprendentes estadísticas:

- No se trata de un nuevo troyano ni de una nueva versión personalizada de ZeuS, es simplemente Citadel. Pero no sólo Citadel, también Feodo y Tatanga, ya que esta botnet usaba al menos tres familias diferentes de malware bancario.

- Las inyecciones HTML tampoco traen consigo ninguna novedad. El segundo factor de autenticación fue evadido cuando se descubrió el primer caso de componente móvil asociado a troyanos bancarios en septiembre de 2010. Quizá una novedad en este caso podría ser el uso de un servicio de terceros para enviar los SMS a las víctimas directamente desde la propia inyección.

- No se trata de una nueva versión de ZitMo, ni siquiera se trata de una de las modificaciones posteriores que usaba HTTP para comunicarse. En este caso se estaba distribuyendo una versión igual a la primera identificada en septiembre de 2010, pero con menos comandos, que simplemente reenvía todos los SMS recibidos al número de teléfono indicado.

- En el apartado “The Money Theft” se describe el proceso del fraude como si los delincuentes tuvieran que esperar a que el usuario hiciera login en la banca electrónica para poder hacer la transferencia fraudulenta de forma automática. Sin embargo, una vez que el ordenador está infectado y se ha instalado la aplicación maliciosa en el teléfono no es necesario esperar, los delincuentes tendrían toda la información necesaria para realizar una transferencia sin depender del usuario, ya que el código enviado por SMS sería reenviado a su teléfono. En este caso concreto, aunque tanto la parte servidor como las inyecciones HTML tenían la funcionalidad de realizar transferencias automáticas, este grupo de delincuentes no la estaba usando, ya que no se almacenaba información sobre transferencias en el servidor, ni siquiera las mulas que se deberían usar.

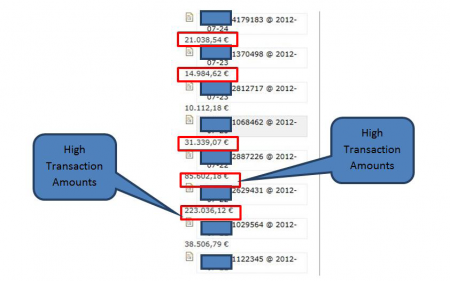

- La imagen donde se hace referencia a “High Transaction Amounts” muestra las cantidades robadas, según el informe. En cambio, las cantidades que se muestran son comentarios sobre cada cuenta, escritos de forma manual por los propios delincuentes. En este caso se trata de los saldos de cada una de las cuentas, en otros se incluye información sobre la validez de los datos (“no valid”), el sistema operativo del móvil (“android”), la IP y puerto de un proxy socks instalado en la máquina infectada, etc. Se trata, pues, de simples comentarios para controlar mejor las cuentas, saber cuál atacar primero y gestionar mejor el fraude. Por lo tanto, creo que los autores del informe han interpretado mal estos datos, pensando que hacían referencia a las cantidades robadas por los ciberdelincuentes y haciendo de este “nuevo” Eurograbber el troyano más beneficioso de de los últimos meses.

Imagen High Transaction Amounts (Fuente: Informe de Versafe & Check Point) - Además, se comenta en el informe que más de 30.000 usuarios, siete bancos españoles y tres holandeses se han visto afectados por esta amenaza (entre otras estadísticas). De los datos que se obtuvieron de la investigación de la Botnet Sopelka se extraen otros números, no llegando a 10.000 los usuarios diferentes afectados (sin filtrar los falsos), siendo dieciséis las entidades financieras españolas afectadas y un único banco en Holanda.

Creo que no estoy equivocado al decir que la publicación de este informe apunta a un mero movimiento de marketing cuyo único objetivo era el de llegar a los medios, más que el de informar de una nueva amenaza. Desde luego que esta botnet tuvo sus beneficios, pero está claro que esta cantidad desorbitada de 36 millones de euros no se ajusta a la realidad. Si los autores del informe leen este post están en su derecho de realizar cualquier comentario o contactar conmigo directamente si piensan que me estoy equivocando o si tienen algo que decir. Realmente, si las cantidades que se indican no son reales esperaría algún tipo de explicación por su parte, ya que asustar a la gente sin razón no está nada bien. Bastantes problemas económicos hay ya como para inventarse uno nuevo.

Creo que el hecho de haberse

Creo que el hecho de haberse infiltrado en la cuenta de un solo cliente y haber robado 1 solo euro, ya es un delito, ya que se esta violando en todos los sentidos los activos de alguien. creo que si ud. fueses la victima de este fraude, desearia que se hiciera todo el escandalo mediatico y propangandistico necesario para que se sepa la situación y las personas tomen conciencia de lo vulnerable que somos. Asi pues que cualquier intento sean escandaloso o no, vale la pena para que estas acciones no evolucionen y las autoriades hagan su trabajo.

Buenas, no estoy de acuerdo

Buenas,

no estoy de acuerdo contigo. Si se han robado 100.000 euros, hay que decir la verdad, no hay que exagerar para que se tome en serio. No hay que asustar a las personas sin un motivo real, lo que se consigue con eso es que la gente no use la banca electrónica. La concienciación se debe hacer de otras maneras, como, por ejemplo, proporcionando información desde los propios bancos para que los clientes estén enterados, no creando bulos, así no se consigue nada. Hay que tener en cuenta que este bulo no se ha creado para concienciar a la gente sino para usarlo como herramienta de marketing y beneficiar a las empresas que han hecho el informe. Eso no es jugar limpio.

Además, si se publica un informe de estas características sin cooperar correctamente con la policía, en vez de ayudar, como comentas, puede echar por tierra todo un dispositivo policial y avisar a los delincuentes de que están tras ellos. Un informe así, sin cooperación policial, sólo sirve para que los delincuentes cambien de servidor y monten otra botnet.

Un saludo!