Nueva campaña de distribución de ZeuS P2P: ACH transaction canceled |

Desde hace unos días se está llevando a cabo una campaña de distribución del troyano ZeuS a través de correo electrónico que ha sido detectada por nuestro equipo. Los correos maliciosos incluyen un link a un supuesto informe sobre una transacción cancelada, que realmente es una página HTML que carga en el navegador de la víctima código Javascript. Este código intenta explotar diferentes vulnerabilidades de Java, Flash y PDF para instalar en el sistema un ZeuS 2.0, una de las últimas versiones que usa P2P como parte de su infraestructura.

Los correos detectados tienen como asunto “ACH transaction canceled” e incluyen en el cuerpo información sobre una supuesta transacción que se ha cancelado. Si se quieren conocer más detalles se debe visitar un link que lleva al informe de la transacción:

Mientras la víctima visualiza por unos segundos una pantalla que le indica que espere se cargan en el navegador del usuario 4 scripts diferentes, alojados en dominios diferentes. Éstos no son más que simples redirecciones hacia el sitio que realmente alberga el código que intentará la explotación.

Existen actualmente tres dominios diferentes albergando el contenido malicioso, creados el 2, 6 y 9 de noviembre y resolviendo a la misma IP, ubicada en Rusia. Este contenido malicioso es código Javascript ofuscado que pertenece al exploit kit BlackHole.

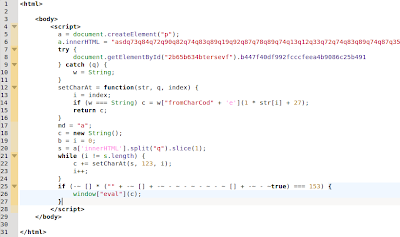

Una vez desofuscado el código, se pueden ver varias funciones para intentar explotar vulnerabilidades en diferentes plugins instalados en el navegador de la víctima:

- Java (CVE-2010-3552, CVE-2010-0886)

- Flash

- Media Player

Todas ellas usan la misma shellcode (o muy similar), cuyo objetivo es la descarga y ejecución del código malicioso en cuestión. En el caso de la shellcode analizada, además de ejecutar el binario, guardado en el sistema con extensión .dll, lanza la aplicación Regsvr32 con el parámetro -s (silent mode) para intentar registrar la DLL en el sistema, aunque la infección ya se había producido (primer WinExec).

Como he comentado anteriormente, el binario descargado es un ZeuS (versión P2P), del que se dan más detalles (comportamiento, afectación, etc) en la segunda parte de este post. Mientras tanto, actualizad vuestras aplicaciones y no hagáis click en enlaces sospechosos.

Nota: Publicado originalmente en el blog de S21sec