ZeuS sigue en boca de todos, se descarga con falsos antivirus y downloaders, con diferentes exploit kits, y la red social por excelencia no podía ser una excepción. La semana pasada se vieron en Facebook mensajes como el siguiente:

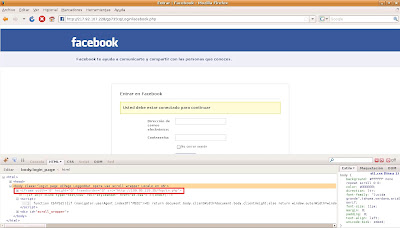

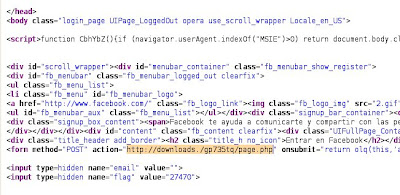

La URL contenida en el mensaje llevaba a un sitio de phishing de Facebook donde se pedía la autenticación en el sistema, a la vez que se ejecutaba código Javascript ofuscado que creaba un iframe oculto en el cuerpo de la página:

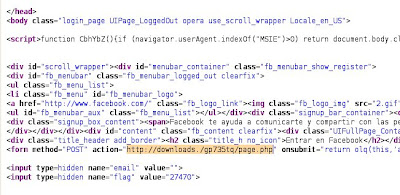

La página a la que redirigía el iframe contenía a su vez otros dos iframes:

<iframe g1g="321" src="xd/pdf.pdf" l="56" height="31" width="13">

<iframe g1g="321" src="xd/sNode.php" l="56" height="31" width="13">

El directorio que contenía estos archivos se encontraba listable en el servidor:

El archivo PDF que se intenta descargar es un archivo malicioso que ejecuta código Javascript ofuscado. Contiene tres vulnerabilidades que se intentarán explotar dependiendo de la versión del lector de PDFs que se use:

Los tres exploits tienen la misma shellcode:

Como se puede ver, la ejecución de dicha

shellcode lleva a la descarga y ejecución de un

binario desde la URL de la imagen anterior. Dicho binario es un ZeuS que se instala en el sistema como

sdra64.exe y cuya versión es 1.3.2.4.

A su vez, el archivo sNode.php intenta explotar una vulnerabilidad de flash a través de la ejecución del archivo nowTrue.swf, tras introducir en memoria una shellcode muy parecida a la anterior, pero que en este caso se descargaba un binario de la URL siguiente:

hxxp://109.95.115.35/fsp/load.php?id=5

Este

binario descargado tiene un MD5 diferente al anterior, pero en su ejecución efectúa las mismas acciones, siendo igualmenete un ZeuS versión 1.3.2.4.

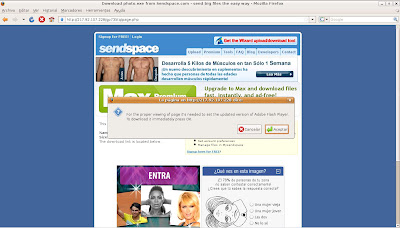

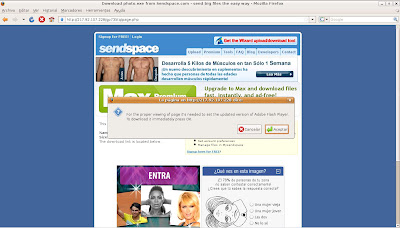

De forma paralela, cuando se rellenan los datos de la página falsa de Facebook éstos son enviados a otra URL que en el momento del análisis incluía un dominio incorrecto, por lo que no redirigía correctamente:

En cambio, sustituyendo este dominio erróneo por la IP que hospedaba el phishing se llegaba a la página deseada, donde primero se informaba de que se debía actualizar la versión de Adobe Flash Player y se proporcionaba un nuevo binario para ello, con nombre

update.exe. Tras esto, aún existía otro enlace en la misma página que instaba a descargar el archivo

photo.exe, que resultaba ser el mismo binario anterior. Estos dos últimos binarios también tienen distinto MD5 que los dos primeros, pero siguen comportándose de la misma forma: ZeuS versión 1.3.2.4.

Si desafortunadamente alguno de vosotros pensáis que habéis caído en alguna de las tretas relatadas podéis comprobar si estáis infectados siguiendo los

consejos publicados hace unos meses.

Nota: Publicado originalmente en el blog de S21sec