Red de publicidad instala Android FakeAV (Mobile Defender) |

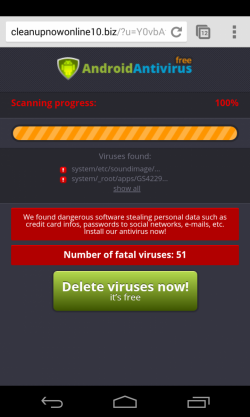

El origen de esta pantalla era una de las redes de anuncios de tarjetaroja.eu, Mobicow, que después de varias redirecciones y URLs de tracking acababa devolviendo la siguiente URL:

hxxp://cleanupnowonline10.biz/?u=Y0vbAf0fW9lIhVAxPi2nZQo

Esta URL a su vez cargaba código Javascript desde:

hxxp://cleanupnowonline10.biz/js/wapc.js

El código estaba ofuscado, siendo éste el contenido final del archivo:

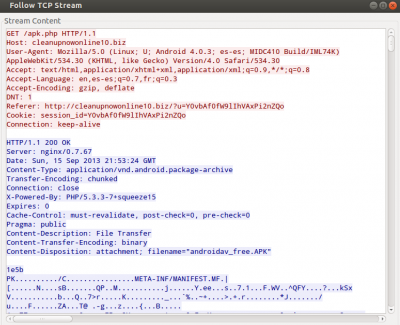

Echando un vistazo al script se puede ver rápidamente que es el culpable de mostrar al usuario la página que anuncia que su dispositivo está infectado (primera imagen), para posteriormente realizar una petición a la siguiente URL para descargarse la aplicación:

hxxp://cleanupnowonline10.biz/apk.php

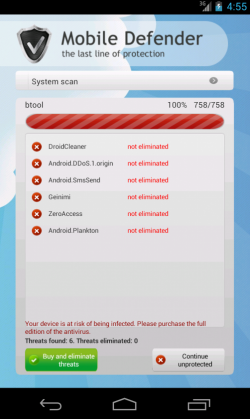

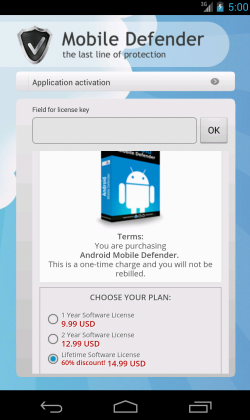

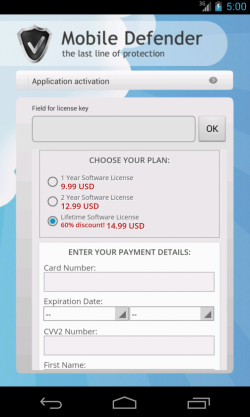

Al instalarse la aplicación nos encontramos con Mobile Defender, una bonita rogue app, que intenta asustar a los usuarios para que compren la versión “pro”, con licencia de por vida, por menos de 15$! Una ganga, vamos...;p

Analizando los archivos encontrados en el archivo APK podemos de ver un par de archivos XML interesantes. Uno de ellos es la descripción del malware que va detectando (“VirusesDescription.xml”). En él se puede ver que la descripción está en ruso y en inglés, por lo que podríamos suponer que esta app tiene origen ruso.

<item>

<id>1</id>

<name>Trojan-SMS.AndroidOS.FakePlayer</name>

<type>Trojan</type>

<description>Маскируется под медиаплеер и после установки рассылает смс по платным номерам</description>

<description_en>Disguises itself as a media player; once installed, sends messages to toll numbers.</description_en>

</item>

<item>

<id>2</id>

<name>Geinimi</name>

<type>Spyware</type>

<description>Собирает информацию об устройстве и отправляет его на удаленный сервер</description>

<description_en>Collects information about the device and sends it to a remote server</description_en>

</item>

<item>

<id>3</id>

<name>Android.Plankton</name>

<type>Spyware</type>

<description>Считывала данные устройства (ID устройства, версия SDK, сведения о привилегиях файла), передает эту информацию на удаленный сервер</description>

<description_en>Reads the device data (device ID, SDK version, file privilege data), passing the information to a remote server</description_en>

</item>

El otro XML que llama la atención es “AffiliateSettings.xml”, que contiene la URL que se visita nada más ejecutar la aplicación (“statsapi”) y a la que se manda la información de las tarjetas de crédito para pagar la licencia ("buysite"):

<root>

<affid><![CDATA[84700]]></affid>

<statsapi><![CDATA[http://219.235.1.127/api/dom/no_respond/?group=amd&ver=0001&ts=5cebbc77472874c38b9531da2d83cb32478782c4&token=fya14oiYU]]></statsapi>

<buysite><![CDATA[http://pdblprotect.com/p/?group=amd&ver=0001&ps=$devtype$]]></buysite>

</root>

Como curiosidad y para reforzar la legitimidad de esta app, a continuación se muestra el código que se usa para analizar el dispositivo:

this.countViruses = SystemFunctions.generateRandomCountVirus(4, 9);

if (this.countViruses > 0)

{

this.indexesVr = SystemFunctions.generateVirusForIndex(this.countViruses);

AppSingleton.getInstance().getDB(getApplicationContext());

}

public String activation_code = "7152";

Parece ser que esta misma aplicación se estuvo distribuyendo también a través de campañas de SPAM, como se puede ver en estos enlaces:

http://www.fireeye.com/blog/technical/2013/09/android-malware.html

http://garwarner.blogspot.nl/2013/09/fake-av-malware-hits-android.html

Aquí podéis encontrar información adicional sobre los dominios e IPs relacionadas con este malware.