El atentado del maratón de Boston, RedKit y un zoo de malware |

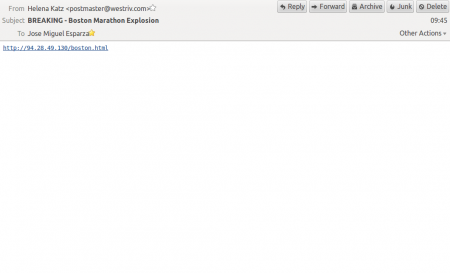

Los asuntos de los correos eran los siguientes:

BREAKING - Boston Marathon Explosion

Explosion at the Boston Marathon

Aftermath to explosion at Boston Marathon

Explosions at the Boston Marathon

Y éstas las URL que se encontraban en el cuerpo de los mensajes:

hxxp://94.28.49 .130/boston.html

hxxp://78.90.133 .133/boston.html

hxxp://118.141.37 .122/news.html

hxxp://110.92.80 .47/news.html

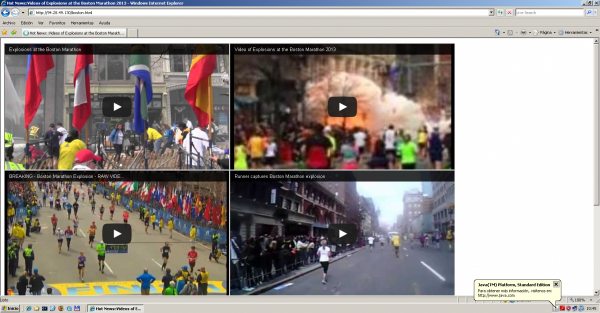

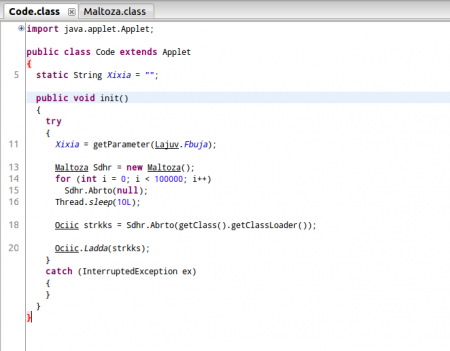

Estas URLs llevaban a una página con seis iframes. Cinco de ellos enlazaban con vídeos verídicos de los acontecimientos de Boston, y el restante redirigía al visitante hacia un exploit kit, RedKit concretamente. En la página del exploit kit se intentaba explotar la vulnerabilidad de Java CVE-2012-1723 (podéis echar un vistazo a la explicación de la vulnerabilidad para entender cómo identificarla). Además de este iframe, en la paǵina de los vídeos se utilizaba también un tag Meta Refresh para redigir al usuario a la siguiente URL:

hxxp://188.2.164 .112/boston.avi_______.exe

Las URLs relacionadas con el exploit kit eran las siguientes:

hxxp://chartspmsasia .com/weir.html

hxxp://chartspmsasia .com/oug.jar (477ce8dba54e76017755a85e1de66eb8)

hxxp://chartspmsasia .com/82.html

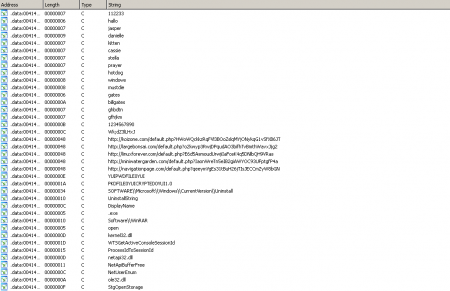

Después de la explotación de la vulnerabilidad de Java, el loader de RedKit hacía de las suyas descargando y ejecutando varios binarios. Estas son algunas de las URLs que usaba el loader para descargar más código malicioso:

hxxp://kaelenaliyah .com/e.htm?NiDAIBYwuUxEEmUYpPYvc1XDkbhYDyBkui

hxxp://tayrenaminah .com/y.htm?TD9w3AtYBNTHiqs4WSD2d9xikD3YsjYuXe

hxxp://inlandroofing .com/r.htm?CdEJ868sNFAFzc7WsCGizDK3pwFR3gkFR

hxxp://chesneyandgreen .com.au/o.htm?P4hIzghmJGiD1AgnVCyywGZmT3Ds

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)

Y con estos sencillos pasos ya tenemos nuestro zoo de malware ;)

-

Pony Loader / Fareit (79a5d69a53e96d619272509215a38dee)

Se trata de un malware de robo de credenciales que envía la información robada mediante una petición HTTP POST cifrada (una respuesta típica del servidor es “STATUS-IMPORT-OK”). Las URLs usadas son las siguientes:

hxxp://koizone .com/default.php?HWoWQckkzRqFVl3BOoZslqMYjONykqG1vSfXB6JT

hxxp://largebonsai .com/default.php?o2kwyp3RwjDPqudAO3bifhTvBmthWavxJjg2

hxxp://linuxforever .com/default.php?E6d5AsmoudUrwjiIaFosK4q5DNlbQH9VRas

hxxp://miniwatergarden .com/default.php?IaonWreTn5eIB2giAWYOC93UFptgfP4a

hxxp://navigationpage .com/default.php?qeeymYgEs31tBuH26jTIsJECCmZyW8bGN

La cabecera User-Agent usada es fija en todas las peticiones y llama bastante la atención:

Mozilla/4.0 (compatible; MSIE 5.0; Windows 98)

Esta muestra de Kelihos se descargaba de la siguiente URL:

hxxp://ymvuchyq .ru/newbos3.exe

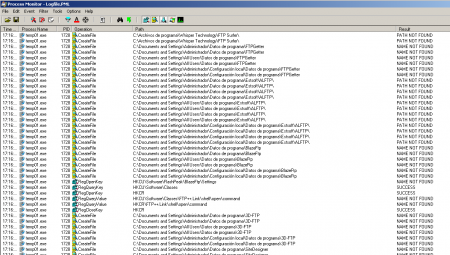

Para asegurar su ejecución creaba la siguiente clave en el registro de Windows:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SonyAgent

Se trataba de un binario pesado (más de 700Kb), ya que contenía tres archivos para poder monitorizar el tráfico de la máquina infectada:

%SysDir%\drivers\npf.sys

%SysDir%\Packet.dll

%SysDir%\wpcap.dll

Uno de los objetivos de este troyano es también el robo de credenciales (FTP / Mail / Mozilla / Chrome / ...):

En este caso el User-Agent cambiaba en cada petición. Esta es la lista que se veía en la memoria del proceso:

Mozilla/5.0 (Windows; U; Windows NT 6.1; ja; rv:1.9.2a1pre) Gecko/20090403 Firefox/3.6a1pre

Mozilla/5.0 (X11; U; Linux x86_64; cy; rv:1.9.1b3) Gecko/20090327 Fedora/3.1-0.11.beta3.fc11 Firefox/3.1b3

Mozilla/5.0 (Windows; U; Windows NT 5.1; es-AR; rv:1.9.0.11) Gecko/2009060215 Firefox/3.0.11

Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10_5_6 ; nl; rv:1.9) Gecko/2008051206 Firefox/3.0

Mozilla/5.0 (Windows; U; Windows NT 6.1; es-AR; rv:1.9) Gecko/2008051206 Firefox/3.0

Mozilla/5.0 (Windows; U; Windows NT 5.1; pt-BR; rv:1.8.1.15) Gecko/20080623 Firefox/2.0.0.15

Mozilla/5.0 (Windows; U; Windows NT 6.0; zh-HK; rv:1.8.1.7) Gecko Firefox/2.0

Mozilla/5.0 (Windows; U; Win95; it; rv:1.8.1) Gecko/20061010 Firefox/2.0

Mozilla/5.0 (Windows; U; Windows NT 5.0; en-US; rv:1.8.0.7) Gecko/20060909 Firefox/1.5.0.7

Mozilla/5.0 (ZX-81; U; CP/M86; en-US; rv:1.8.0.1) Gecko/20060111 Firefox/1.5.0.1

Mozilla/5.0 (X11; U; NetBSD alpha; en-US; rv:1.8) Gecko/20060107 Firefox/1.5

Mozilla/5.0 (Windows; U; Windows NT 5.2; en-US; rv:1.8b5) Gecko/20051006 Firefox/1.4.1

Mozilla/5.0 (X11; I; SunOS sun4u; en-GB; rv:1.7.8) Gecko/20050713 Firefox/1.0.4

Mozilla/5.0 (X11; U; Linux i686; de-AT; rv:1.7.5) Gecko/20041222 Firefox/1.0 (Debian package 1.0-4)

Mozilla/5.0 (Windows; U; Win 9x 4.90; rv:1.7) Gecko/20041103 Firefox/0.9.3

Mozilla/5.0 (Macintosh; U; PPC Mac OS X Mach-O; fr; rv:1.7) Gecko/20040624 Firefox/0.9

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; FDM; .NET CLR 2.0.50727; InfoPath.2; .NET CLR 1.1.4322)

Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; .NET CLR 1.1.4322; Tablet PC 2.0; OfficeLiveConnector.1.3; OfficeLivePatch.1.3; MS-RTC LM 8; InfoPath.3)

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; .NET CLR 3.0.04506; .NET CLR 1.1.4322; InfoPath.2; .NET CLR 3.5.21022)

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.2; .NET CLR 1.1.4322)

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; Win64; x64; SV1)

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; SV1; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CLR 3.0.04506.30)

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Mozilla/4.0 (compatible; MSIE 5.5; Windows 95)

Mozilla/4.0 (compatible; MSIE 4.01; Windows NT 5.0)

Mozilla/2.0 (compatible; MSIE 3.0; Windows 3.1)

Mozilla/1.22 (compatible; MSIE 1.5; Windows NT) Microsoft Internet Explorer/1.0 (Windows 95)

Las URLs se creaban usando las siguiente palabras (por ejemplo, hxxp://1.2.3.4/file.htm):

file

online

main

start

install

login

setup

welcome

search

home

default

index

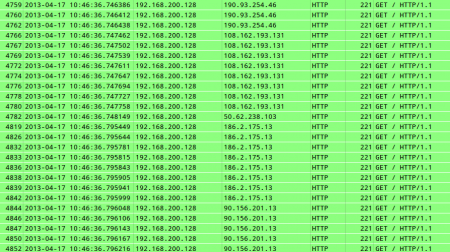

Además, al ejecutar el binario intentaba realizar una denegación de servicio a los puertos TCP/80 y UDP/80 de algunas IPs "privilegiadas":

190.93.254.46

108.162.193.131

50.62.238.103

186.2.175.13

90.156.201.13

186.2.166.44

199.245.52.128

Mozilla/5.0 (Windows; U; Windows NT 5.1; pt-PT; rv:1.9.2.17) Gecko/20110420 Firefox/3.6.17

-

Ransomware (dd8bc67a29e1ea3056960253fed367bb)

El último en unirse a la fiesta era un Ransomware de la policía (diferente al de hace un tiempo), pidiendo dinero y asustando a los usuarios, como de costumbre. No había que dar muchas vueltas para saber que se trataba de este tipo de malware...;)

Después de lanzarse aseguraba su ejecución después de cada reinicio añadiendo una shell de usuario personalizada:

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell = explorer.exe,c:\Documents and Settings\$USER\Application Data\skype.dat

Esta versión se comunicaba con el panel mediante tráfico cifrado, tanto para mostrar al usuario la página correcta dependiendo de su ubicación como para enviar el código de Paysafecard o Ukash para recuperar el control del sistema:

hxxp://varjx .org/ht-twwpwbjgnfwfmr-kqcgfy-glza-hcjums-cjac-gtcr-snzm_mvfzrchekkuauksi-mxpr-yxpr-qutf-akdu_kqvq-ifqs-.php

hxxp://varjx .org/yj-bqricoarzm-frqs-jzcohcyjqrcd_qsnfuu-bqblbwkodaglpi-abxqgntsxl-wbca_ihdfprbisunb-dinm-fcfm-ns.php

hxxp://varjx .org/vnvy-vlcu_opvk-dgksnhstvpea-oyjv-rziq-cejhoubffvzoigvayevannbl_ramrtm-fyakxscnusgxcbbqkbwpnn.php

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.11 (KHTML, like Gecko) Chrome/23.0.1271.97 Safari/537.11

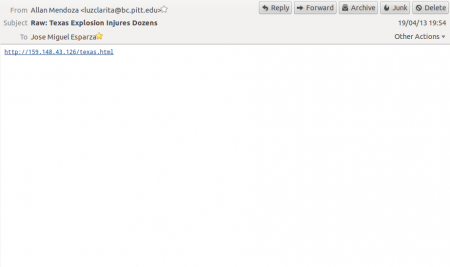

Un día después de recibir estos correos ya tenía en mi buzón otros más actuales hablando de la explosión de la planta de Texas, usando exactemente la misma plantilla de correo y demás características:

En este caso era más que evidente que no se trataba de nada bueno, pero hay que tener cuidado de dónde pinchamos, a no ser que queramos hacer colección de troyanos...;)